Par Thomas FAURÉ, Fondateur de Whaller (solution numérique de partage professionnel)

Septembre 2020, une cyberattaque frappe massivement des avocats et des magistrats [1], Février 2022 des documents appartenant à un cabinet d’avocat caennais sont publiés par les pirates de Lockbit 2.0 [2]. Depuis 2020, les cyberattaques ont explosé et aucun secteur d’activité n’est épargné [3], la presse est régulièrement le rapporteur de faits frappant autant des collectivités territoriales, des hôpitaux ou encore des PME.

La cybersécurité, qu’est-ce que c’est ?

L’ANSSI1 l’entend comme l’« état recherché pour un système d’information lui permettant de résister à des événements issus du cyberespace susceptibles de compromettre la disponibilité, l’intégrité ou la confidentialité des données stockées, traitées ou transmises et des services connexes que ces systèmes offrent ou qu’ils rendent accessibles » [4]. C’est donc ce triptyque qui va définir les besoins en cybersécurité des informations à protéger.

Autre élément à comprendre, la Cybersécurité n’est pas réservée aux seuls services informatiques mais concerne et affecte tout le monde. L’erreur la plus répandue étant celle consistant à se limiter à la sécurité informatique et donc à faire le choix de solutions uniquement techniques. La cybersécurité est un système sur 3 couches. La première étant la couche matérielle dans laquelle nous allons retrouver les ordinateurs, les box internet, les câbles… Ensuite la couche logique ou logicielle regroupant les systèmes d’exploitation, les outils de messagerie, les navigateurs… Si l’on se contente de la sécurité informatique, c’est ici que l’aventure s’arrête et conduit à une erreur. Il reste en effet une troisième couche qui relève du champ sémantique, ce que nous humains comprenons. Dès lors que l’on analyse les cyberattaques nous constatons que ces dernières peuvent affecter ces trois couches simultanément ou indépendamment. La dernière couche ne peut être protégée qu’au travers de l’acculturation aux règles d’hygiène numérique, une sorte d’habilitation à utiliser un matériel numérique [5].

L’humain maillon faible ?

Déjà pendant l’antiquité, l’humain a toujours représenté une faiblesse dans les systèmes de défense mais pouvait être un avantage pour peu qu’il soit entrainé (« Ce ne sont pas les murs qui font la cité mais les hommes » Platon). Il en est de même en cybersécurité, comme évoqué supra l’acculturation est indispensable. La majorité des incidents de sécurité ont une origine humaine et c’est précisément cette origine que les attaquants vont cibler en priorité. Il est en effet beaucoup plus simple d’envoyer un courriel piégé à un utilisateur plutôt que de cibler un serveur sur lequel il faudra trouver une faille. L’ENI-SA2 réalise chaque année une étude sur l’état de la menace à l’échelle européenne [6] et il en ressort depuis plusieurs années que les types d’attaques privilégiées ciblent l’utilisateur final. Maintenant que les faiblesses sont identifiées essayons de comprendre qui cherche à les exploiter et comment.

Comprendre l’attaquant

Retour une nouvelle fois dans l’antiquité avec une citation du général de guerre chinois Sun Tzu, « Connais ton ennemi et connais-toi toi-même eussiez-vous cent guerres à soutenir, cent fois vous serez victorieux » [7]. Les concepts militaires s’appliquent très bien en Cybersécurité et la connaissance de la menace n’échappe pas à cela. Là encore l’étude de l’ENISA citée précédemment explicite également les typologies d’attaquants. Il existe 3 grandes familles, les cybercriminels, les partenaires/entreprises et les états. Les objectifs visés par les attaquants varient en fonction de l’appartenance. Les cybercriminels ont pour motivation principale l’appât du gain (6000 milliards en 2021 selon le Comcybergend3 [8]) là où les états peuvent avoir des objectifs de déstabilisation politique (campagne de déstabilisation après l’assassinat de Samuel Paty [9] .

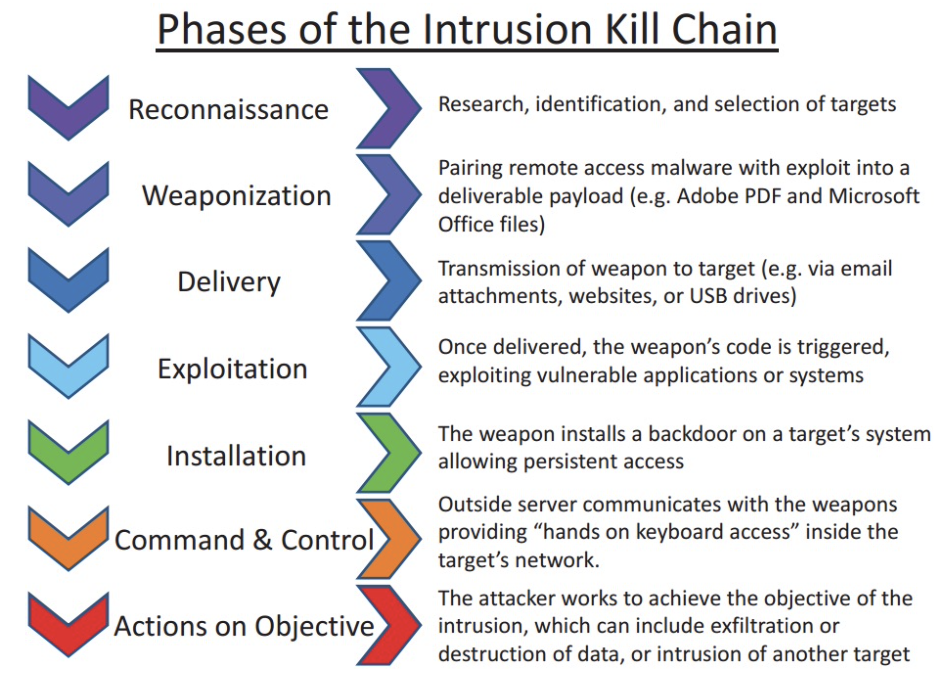

Pour conduire une attaque avec succès, il est nécessaire pour l’attaquant de suivre un plan qui se nomme « Kill Chain ». A l’instar d’une attaque militaire, une phase de reconnaissance préalable est nécessaire afin d’identifier les faiblesses de la cible. L’attaquant a donc un but précis lorsqu’il se lance. Une cyberdéfense efficace va consister à agir au plus tôt dans la « kill chain ». Limiter les informations disponibles ou encore durcir les configurations des systèmes informatiques sont autant de parades qui vont rendre l’attaque couteuse et in fine détourner l’attaquant.

Vulnérabilités + menaces = attaque

Comme nous venons de le voir, les attaquants doivent suivre un certain nombre d’étapes pour réussir. Cependant, il convient de ne pas faciliter la tâche à l’attaquant en ne respectant pas les règles d’hygiène numérique. Une attaque résulte donc de la combinaison d’une menace (cybercriminels, virus informatique…) et d’une vulnérabilité (système obsolète, absence de culture cyber…). Pour limiter les vulnérabilités il conviendra par exemple de choisir des mots de passe robustes (> 12 caractères) et différent pour chaque ressource. Il est souhaitable de s’appuyer sur des outils de coffre fort à mot de passe pour cela (Dashlane, Keepass…). Il est également indispensable d’utiliser des outils maintenus à jour en appliquant les correctifs de sécurité. Il convient également de ne pas céder à la facilité ou aux légendes urbaines en n’utilisant pas de logiciel Antivirus payant [10]. Enfin la séparation des usages privés/personnels est aussi l’assurance de faciliter la détection des messages malveillants (l’utilisation exclusive de la messagerie professionnelle pour des activités professionnelles) ou encore renoncer au BYOD tant il est difficile d’assurer la sécurité de matériels que l’ont ne maitrise pas. Pour finir, garder à l’esprit que le système sûr à 100% n’existe pas !

Quels impacts ?

Que l’on soit une administration ou une entreprise les conséquences d’une cyberattaque sont multiples. Il existe ainsi 7 types d’impacts :

– Il y a tout d’abord un impact sur les missions de la structure, en effet la part du numérique dans le fonctionnement augmente d’années en années ainsi les activités se trouvent paralysées à la survenue d’une cyberattaque (messagerie, stockage de fichiers, téléphonie…).

– En fonction des activités de la structure les impacts peuvent être humains (décès d’un patient dans une clinique allemande [11]), matériels ou environnementaux (piratage d’une station d’épuration dans les Pyrénées [12])

– Une cyberattaque lorsqu’elle survient va nécessiter le financement de prestations informatiques pour aider à la remédiation impactant ainsi la gouvernance de la structure

– Outre la désorganisation majeure qu’elle provoque, une cyberattaque peut également impacter les finances de la structure (la ville d’Annecy perd 80 k€ suite au dysfonctionnement des barrières d’accès aux parkings de la ville [13])

– Le non-respect de l’état de l’art en matière de Cybersécurité peut avoir des impacts juridiques pour la structure notamment dans le cadre des obligations associées au RGPD

– Si la cybersécurité doit être le gage de la confiance des usages numériques, une cyberattaque impacte fortement l’image et la confiance dans la structure victime et sa capacité à protéger les données qui lui sont confiées.

Comment se protéger ?

Les cyberattaques ne sont pas une fatalité, mais pour y faire face il convient de s’y préparer. Le principe n’étant pas de savoir si je vais être attaqué mais quand cela se produira ma structure sera-t-elle prête ? Pour cela une vraie stratégie doit être mise en œuvre au travers d’une PSSI . Ce document vise à cadrer les usages du numériques et définir les mesures à mettre en œuvre pour protéger les données de la structure. Il s’agit d’une mesure de gouvernance qui doit être validée par les instances dirigeantes et appliquée par tous. Elle découlera des normes ISO 27X qui aideront à structurer le document. Pour la définir, elle devra être précédée d’une analyse des risques afin de déterminer les événements redoutés contre lesquels se protéger. Il existe de nombreuses méthodes comme EBIOS RM [14] créée par l’ANSSI. Il est tout à fait possible de se faire accompagner pour ce type de démarche, il conviendra alors de faire appel à spécialiste de préférence qualifié ; le site cybermaveillance du GIP ACYMA maintient à jour une liste [15].

Enfin pour parfaire la préparation et comme le dit l’adage « Si vis pacem para bellum », il convient d’organiser des exercices de gestion de crise Cyber, là encore l’ANSSI propose un guide pour en réaliser mais il est également possible de se faire accompagner par des prestataires spécialites.

Quelles actions mener ?

Comme cela a été évoqué au cours de cet article, la menace est protéiforme et frappe autant des multinationales que des petites structures telles que des cabinets d’avocats par exemple. Pour synthétiser, il convient d’identifier les actifs immatériels (données, nom de domaine…) à protéger, de déterminer quels sont les scénarii redoutés sur le système d’information en se faisant accompagner par un prestataire qualifié si nécessaire. Enfin une mesure indépendante des deux premières concerne l’acculturation à la Cybersécurité notamment en respectant les bonnes pratiques d’hygiène numérique. Il est là aussi possible de se faire accompagner ou encore d’utiliser permettant de simuler des attaques par hameçonnage7.

Pour conclure, si la Cybersécurité est le gage de confiance dans les usages des moyens numériques, la souveraineté numérique quand à elle permet de se prémunir de l’influence des lois extra territoriales et mérite tout autant d’être prise en compte.